La vulnerabilidad, que afecta a la plataforma ThinQ de LG, fue descubierta por la empresa de ciberseguridad Check Point Research. Según el informe, los atacantes podrían explotar esta vulnerabilidad para tomar el control total de los Smart TVs y acceder a información confidencial de los usuarios. Se recomienda a los propietarios de televisores LG que verifiquen si sus dispositivos están actualizados con los últimos parches de seguridad para protegerse de posibles ataques. Además, se aconseja a los usuarios que eviten descargar aplicaciones de fuentes no confiables y que mantengan su software actualizado en todo momento.

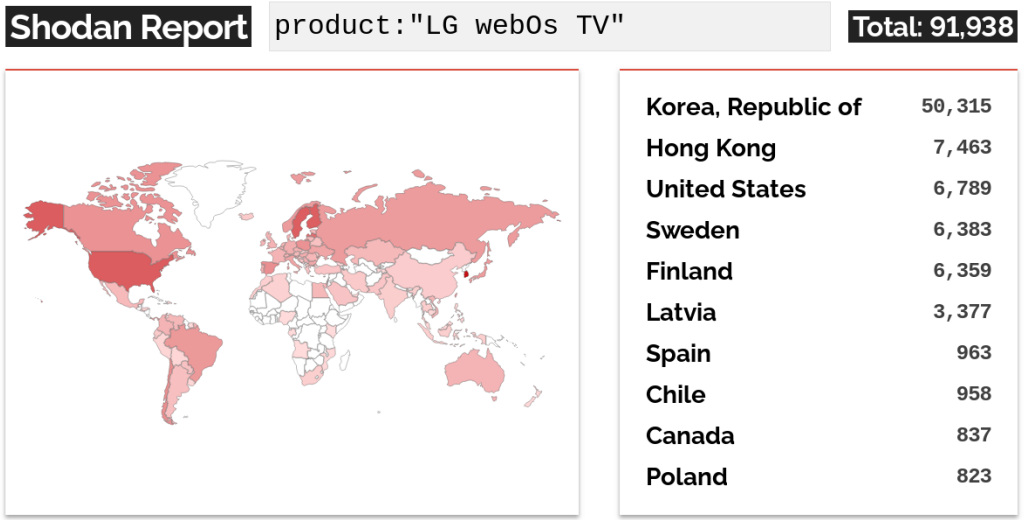

Investigadores de seguridad de Bitdefender han identificado cuatro vulnerabilidades críticas en múltiples versiones de WebOS, el sistema operativo de los televisores inteligentes de LG. Estos fallos abren la puerta a diversos grados de acceso y control no autorizados sobre los modelos afectados, incluyendo eludir autorizaciones, escalada de privilegios e inyección de comandos. En la imagen siguiente se puede observar una lista de los países con televisores LG con un sistema operativo vulnerable instalado y accesible desde internet:

Estos problemas de seguridad se centran en la posibilidad de crear cuentas arbitrarias en el dispositivo a través de un servicio que opera en los puertos 3000 y 3001, diseñado para la conectividad con smartphones. Aunque este servicio de WebOS vulnerable debería utilizarse únicamente en configuraciones de redes de área local (LAN), escaneos de internet realizados por Shodan revelan alrededor de 91,000 dispositivos expuestos y potencialmente vulnerables. Son cuatro las vulnerabilidades en cuestión:

- CVE-2023-6317: Permite a los atacantes eludir el mecanismo de autorización del televisor mediante la explotación de una configuración de variable, facilitando la adición de un usuario extra al televisor sin la autorización adecuada.

- CVE-2023-6318: Vulnerabilidad de elevación de privilegios que otorga a los atacantes acceso de root tras el acceso no autorizado provisto por CVE-2023-6317.

- CVE-2023-6319: Inyección de comandos del sistema operativo a través de la manipulación de una biblioteca responsable de mostrar letras de canciones, permitiendo la ejecución de comandos arbitrarios.

- CVE-2023-6320: Permite la inyección de comandos autenticados explotando el punto final de la API com.webos.service.connectionmanager/tv/setVlanStaticAddress, habilitando la ejecución de comandos como el usuario dbus, que tiene permisos similares al usuario root.

Estas vulnerabilidades afectan a diversas versiones de WebOS en modelos específicos de televisores LG. Bitdefender comunicó sus hallazgos a LG el 1 de noviembre de 2023, y no fue sino hasta el 22 de marzo de 2024 que el fabricante lanzó las actualizaciones de seguridad correspondientes.

Aunque los televisores LG notifican a los usuarios cuando hay actualizaciones importantes de WebOS disponibles, estas pueden posponerse indefinidamente. Por lo tanto, se insta a los usuarios afectados a aplicar la actualización accediendo a Configuración > Soporte > Actualización de Software en su televisor y seleccionando «Buscar actualizaciones».

La capacidad de aplicar actualizaciones de WebOS automáticamente cuando estén disponibles se puede habilitar desde el mismo menú.

A pesar de que los televisores pueden considerarse menos críticos en términos de seguridad, la gravedad de la ejecución remota de comandos sigue siendo significativa. Esto se debe a que podría proporcionar a los atacantes un punto de apoyo para alcanzar otros dispositivos más sensibles conectados a la misma red. Además, dado que los televisores inteligentes a menudo alojan aplicaciones que requieren cuentas, como servicios de streaming, un atacante podría potencialmente robar el control de esas cuentas.