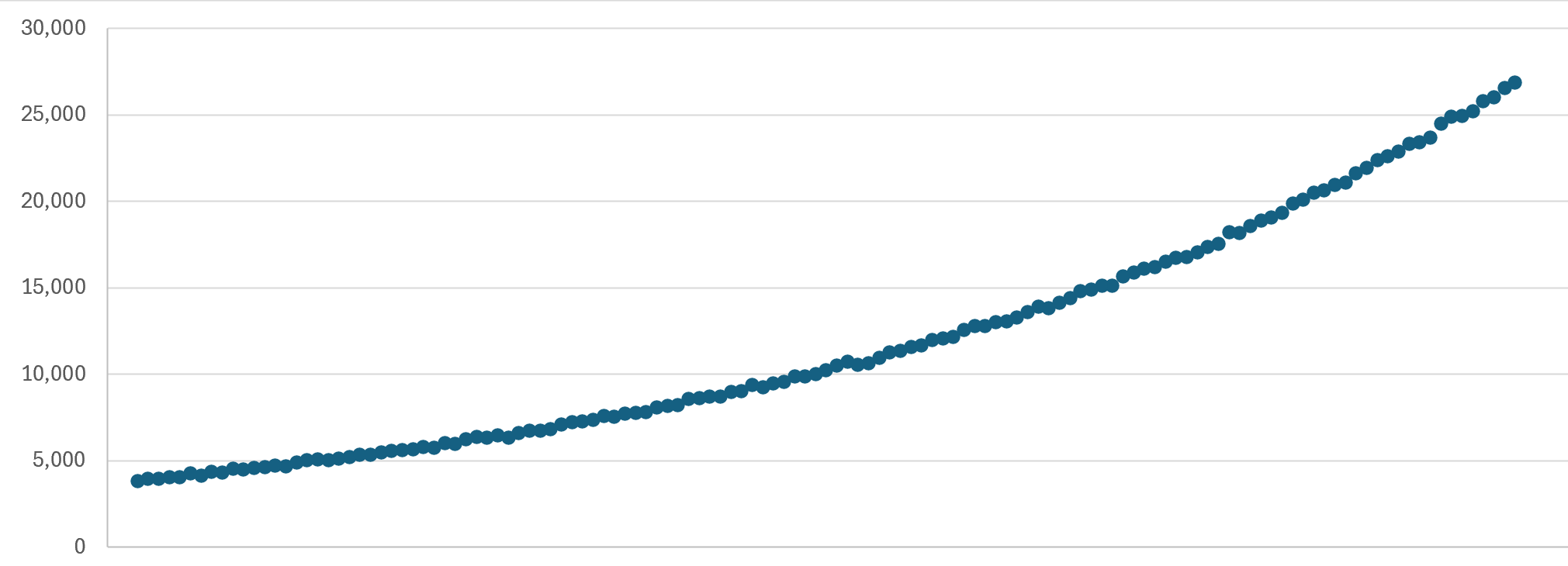

El experto en ciberseguridad Troy Hunt, creador del servicio Have I Been Pwned, ha procesado la filtración de datos más masiva en la historia de su plataforma: 1,957 millones de direcciones de correo electrónico únicas y 1.3 mil millones de contraseñas, de las cuales 625 millones nunca habían sido vistas antes.

La mayor base de datos de credential stuffing jamás indexada

Esta filtración supera por un margen significativo cualquier corpus de datos previamente procesado por Have I Been Pwned. Los datos provienen de listas de credential stuffing, que son compilaciones de credenciales obtenidas de múltiples violaciones de datos que posteriormente se venden y redistribuyen en el submundo criminal para intentar acceder a cuentas de víctimas.

A diferencia de los stealer logs (datos obtenidos por malware), estas listas de credential stuffing suelen originarse en violaciones de datos donde se exponen direcciones de email y contraseñas que luego se agrupan y utilizan para intentar acceder a cuentas en servicios completamente diferentes, aprovechando la tendencia de los usuarios a reutilizar contraseñas.

Verificación exhaustiva de la autenticidad de los datos

Hunt realizó una verificación meticulosa comenzando por sus propios datos. Encontró una dirección de email antigua que ya había aparecido anteriormente en listas de credential stuffing, junto con una contraseña que definitivamente había utilizado décadas atrás, aunque calificó la contraseña como «terrible» según los estándares de esa época.

Testimonios de usuarios afectados

Los resultados de la verificación con suscriptores de HIBP fueron reveladores:

Primer caso: Un usuario confirmó que la primera contraseña era antigua y ya no la usaba, pero la segunda era más reciente y aún estaba en uso activo. Inmediatamente cambió todas sus contraseñas críticas.

Segundo caso: Una contraseña de ocho caracteres utilizada durante años para «cuentas descartables o poco importantes» entre hace 20 y 10 años.

Tercer caso: Una contraseña de nueve caracteres en una cuenta corporativa, utilizada hace casi 10 años. El propietario reenvió la alerta al equipo de ciberseguridad de su empresa.

Cuarto caso: Un usuario confirmó que una de sus contraseñas de ocho caracteres seguía activa en cuentas que ya no utilizaba y otras que aún estaban en uso, creando una lista inmediata para cambiar o cerrar esas cuentas.

Impacto técnico y desafíos de procesamiento

El procesamiento de este volumen masivo de datos presentó desafíos técnicos extraordinarios. Hunt explicó que la base de datos es casi tres veces más grande que la violación más grande procesada anteriormente, y Have I Been Pwned ha crecido significativamente desde 2019 cuando se cargaron los datos de la primera recolección.

Infraestructura llevada al límite

- Utilizaron Azure SQL Hyperscale con 80 núcleos durante casi dos semanas

- El costo de procesamiento fue extremadamente alto

- Tuvieron que desarrollar estrategias de procesamiento por lotes de 1 millón de registros a la vez

- Algunos procesos de actualización tuvieron que cancelarse después de más de un día de ejecución sin progreso visible

Sistema de notificación escalonado

Para evitar problemas de reputación con los proveedores de email, implementaron un sistema de entrega gradual para notificar a 2.9 millones de suscriptores afectados:

- Incremento del 1.015% por hora en el volumen de emails

- 45% de aumento diario en entregas

- Duración estimada del proceso: varios días

- Las notificaciones de dominio se enviaron inmediatamente

Aclaraciones importantes

NO es una brecha de Gmail

Hunt enfatizó que esta no es una violación de Gmail, sino que incluye credenciales de víctimas infectadas con malware. Gmail aparece prominentemente porque es el proveedor de email dominante:

- 32 millones de dominios de email diferentes en el corpus

- 394 millones de direcciones de Gmail (20% del total)

- 80% de los datos no tienen relación con Gmail

Búsqueda de contraseñas comprometidas

Las contraseñas se pueden verificar en Pwned Passwords mediante tres métodos:

- Página de búsqueda web: Procesamiento anónimo en el navegador

- API k-anonymity: Para desarrolladores que requieren total anonimato

- 1Password Watchtower: Verificación automática de todas las contraseñas guardadas

Impacto en respuestas de API

Los usuarios que han integrado Pwned Passwords verán respuestas 50% más grandes en promedio, pasando de aproximadamente 26KB a 40KB cuando están comprimidas con brotli.

Recomendaciones de seguridad

Hunt concluyó con recomendaciones esenciales para usuarios:

- Utilizar un gestor de contraseñas

- Crear contraseñas fuertes y únicas

- Implementar passkeys cuando esté disponible

- Activar autenticación multifactor

La información está ahora disponible para búsqueda en HIBP como «Synthient Credential Stuffing Threat Data», representando un corpus completamente separado del anterior conjunto de datos de Synthient procesado semanas atrás.