Microsoft está implementando una nueva capacidad en Defender para Endpoint que bloqueará el tráfico hacia y desde dispositivos no descubiertos, con el fin de detener los intentos de movimiento lateral de los atacantes dentro de la red.

Según lo revelado por la compañía, esta funcionalidad se logra mediante la contención de las direcciones IP de los dispositivos que aún no han sido descubiertos o integrados en Defender para Endpoint. Esto impedirá que los actores de amenazas se propaguen a otros dispositivos no comprometidos al bloquear la comunicación entrante y saliente con dispositivos cuya IP esté contenida.

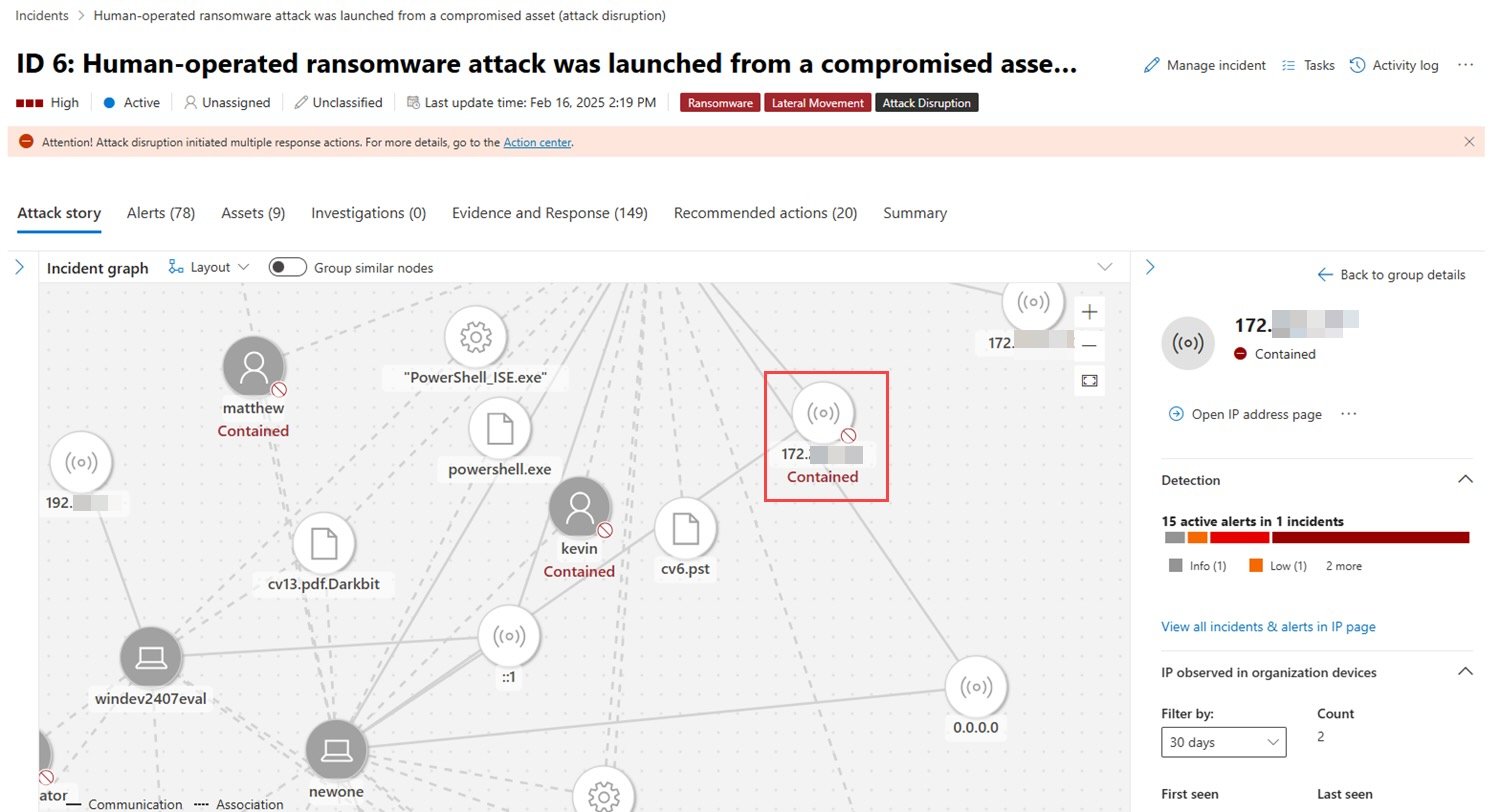

«Contener una dirección IP asociada con dispositivos no descubiertos o dispositivos no integrados en Defender para Endpoint se hace automáticamente a través de la interrupción automática de ataques«. La política de Contención de IP bloquea automáticamente una dirección IP maliciosa cuando Defender para Endpoint detecta que esta está asociada a un dispositivo no descubierto o no abordado», explica Microsoft.

La función de interrupción de ataques a través de la contención de IP es implementada por Defender para Endpoint, que incrimina un dispositivo malicioso e identifica su papel para aplicar políticas que contengan automáticamente activos críticos. La contención granular se realiza bloqueando solo puertos específicos y direcciones de comunicación.

Esta nueva característica estará disponible para dispositivos integrados en Defender para Endpoint que trabajen con Windows 10, Windows 2012 R2, Windows 2016, y Windows Server 2019 o superior.

Los administradores también podrán detener la contención de una dirección IP restaurando su conexión a la red en cualquier momento, seleccionando la acción «Contain IP» en el «Action Center» y eligiendo «Undo» en el menú desplegable.

Desde junio de 2022, Defender para Endpoint también ha tenido la capacidad de aislar dispositivos Windows hackeados y no gestionados, bloqueando toda la comunicación hacia y desde estos dispositivos comprometidos para evitar que los atacantes se propaguen a través de las redes de las víctimas.

Microsoft también ha comenzado a probar el soporte para la aislamiento de dispositivos en dispositivos Linux integrados en Defender para Endpoint, con la capacidad de aislamiento llegando a disponibilidad general en macOS y Linux en octubre de 2023.

En el mismo mes, la compañía reveló que Defender para Endpoint podría también aislar cuentas de usuario comprometidas, bloqueando el movimiento lateral en ataques de ransomware con acceso manual mediante la interrupción automática de ataques.