Hace cinco años, investigadores descubrieron una preocupante amenaza en Google Play: una aplicación legítima que fue infectada con malware debido a una biblioteca que sus desarrolladores usaron para generar ingresos publicitarios. Esto provocó que más de 100 millones de dispositivos descargaran cargas maliciosas desde servidores controlados por atacantes. Hoy, una historia similar vuelve a repetirse.

Investigadores de Kaspersky, la misma firma de seguridad con sede en Moscú que alertó del primer caso, informaron que han encontrado dos nuevas aplicaciones en Google Play con más de 11 millones de descargas que estaban infectadas con el mismo tipo de malware. Se cree que el responsable, una vez más, es un kit de desarrollo de software (SDK) malicioso utilizado para integrar capacidades publicitarias.

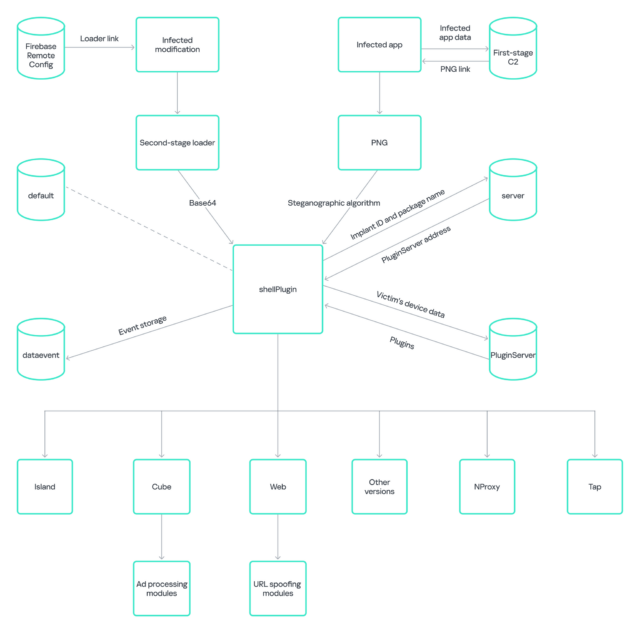

Los SDKs son herramientas que ayudan a los desarrolladores a acelerar el proceso de creación de aplicaciones al ofrecer marcos de trabajo que automatizan tareas repetitivas. Sin embargo, en este caso, un SDK no verificado integró un módulo que, además de mostrar anuncios, facilitaba la comunicación encubierta con servidores maliciosos. A través de este canal, las aplicaciones infectadas enviaban datos de los usuarios y descargaban código malicioso, que podía ser ejecutado o actualizado en cualquier momento.

El malware que infecta estas aplicaciones pertenece a la familia conocida como Necro, una amenaza furtiva que en esta ocasión ha empleado técnicas avanzadas como la esteganografía, un método de ocultación de datos poco habitual en el malware móvil. Este tipo de ataques permite que el código malicioso sea entregado y ejecutado con privilegios elevados en los dispositivos afectados.

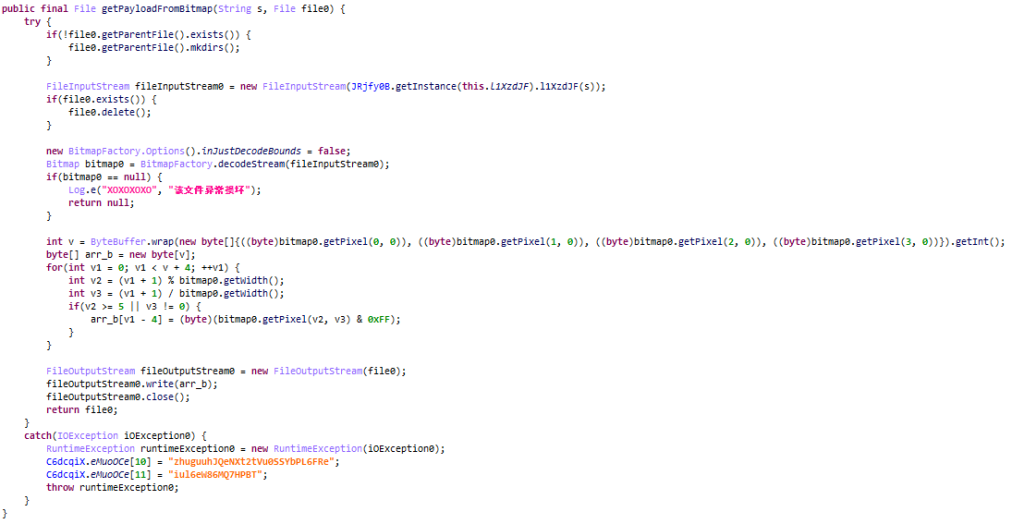

Cuando los dispositivos son infectados por este malware, estos se conectan a un servidor de comando y control (C2) controlado por los atacantes. A través de peticiones web que contienen datos JSON cifrados, el dispositivo infectado informa sobre su estado y aplicaciones instaladas. El servidor, en respuesta, envía un enlace a una imagen PNG y metadatos que incluyen un hash. Si el módulo malicioso instalado en el dispositivo confirma que el hash es correcto, descarga la imagen.

Kaspersky explica que el SDK utiliza un algoritmo de esteganografía muy simple. Si el MD5 coincide, extrae el contenido oculto en los valores de los píxeles de la imagen PNG usando herramientas estándar de Android. A través de este método, el malware descifra una carga útil codificada en Base64, que se almacena en un archivo JAR. Este archivo se carga mediante DexClassLoader para ejecutar el código malicioso, siendo el punto de entrada el método «run».

Las cargas posteriores que se instalan en el dispositivo permiten la descarga de plugins maliciosos diseñados para ejecutar distintas acciones, como ejecutar código con derechos elevados. Una de las técnicas empleadas para saltarse las restricciones de seguridad de Android es el ataque de reflexión, que permite a Necro crear una instancia separada de WebView, el componente de Android para mostrar páginas web en aplicaciones.

Este plugin también puede modificar URLs, agregando códigos de confirmación para suscripciones de pago y ejecutando código desde enlaces controlados por los atacantes. Los investigadores identificaron al menos cinco cargas útiles diferentes en su análisis de Necro.

Entre las aplicaciones infectadas por Necro, se encuentran Wuta Camera, que ha sido descargada más de 10 millones de veces, y Max Browser, con aproximadamente 1 millón de descargas. Ambas aplicaciones ya han sido actualizadas o eliminadas de Google Play. Sin embargo, Necro también ha infectado aplicaciones distribuidas en tiendas alternativas, como versiones modificadas de aplicaciones populares como Spotify, Minecraft y WhatsApp.

Para evitar ser víctima de este malware, es recomendable seguir las siguientes precauciones:

- Actualizar o eliminar las aplicaciones infectadas: Si tienes alguna de las aplicaciones mencionadas de Google Play y las versiones están infectadas, asegúrate de actualizarlas a una versión limpia o eliminarlas de tu dispositivo.

- Descargar aplicaciones solo de fuentes oficiales: Instalar aplicaciones de plataformas no oficiales puede exponer tu dispositivo a funcionalidades maliciosas.

- Utilizar una solución de seguridad confiable: Protege tu dispositivo con software de seguridad para prevenir la instalación de malware.

Indicadores de compromiso

Aplicaciones infectadas con el cargador:

| Aplicación | Versión | MD5 |

|---|---|---|

| Wuta Camera | 6.3.6.148 | 1cab7668817f6401eb094a6c8488a90c |

| 6.3.5.148 | 30d69aae0bdda56d426759125a59ec23 | |

| 6.3.4.148 | 4c2bdfcc0791080d51ca82630213444d | |

| 6.3.2.148 | 4e9bf3e8173a6f3301ae97a3b728f6f1 | |

| Max Browser | 1.2.4 | 28b8d997d268588125a1be32c91e2b92 |

| 1.2.3 | 52a2841c95cfc26887c5c06a29304c84 | |

| 1.2.2 | 247a0c5ca630b960d51e4524efb16051 | |

| 1.2.0 | b69a83a7857e57ba521b1499a0132336 | |

| Spotify Plus | 18.9.40.5 (spotiplus[.]xyz) | acb7a06803e6de85986ac49e9c9f69f1 |

| GBWhatsApp | 2.22.63.16 | 0898d1a6232699c7ee03dd5e58727ede |

| FMWhatsApp | 20.65.08 | 1590d5d62a4d97f0b12b5899b9147aea |

Servidores C2 del cargador:

- oad1.bearsplay[.]com

Versiones del plugin shellPlugin:

| URL | MD5 del archivo extraído |

|---|---|

| hxxps://adoss.spinsok[.]com/plugin/shellP_100.png.png | fa217ca023cda4f063399107f20bd123 |

| hxxps://adoss.spinsok[.]com/plugin/shellE_30.png | 59b44645181f4f0d008c3d6520a9f6f3 |

Carga útil de segunda etapa:

- 37404ff6ac229486a1de4b526dd9d9b6

Servidor C2 de segunda etapa:

- oad1.azhituo[.]com

Plugins de tercera etapa:

| Plugin | MD5 | Veredicto |

|---|---|---|

| NProxy | ed6c6924201bc779d45f35ccf2e463bb | Trojan.AndroidOS.Necro.g |

| Cube | 874418d3d1a761875ebc0f60f9573746 | Trojan.AndroidOS.Necro.j |

| cfa29649ae630a3564a20bf6fb47b928 | ||

| Island | b3ba3749237793d2c06eaaf5263533f2 | Trojan.AndroidOS.Necro.i |

| Web/Lotus SDK | ccde06a19ef586e0124b120db9bf802e | Trojan.AndroidOS.Necro.d |

| Happy SDK | 36ab434c54cce25d301f2a6f55241205 | Trojan-Downloader.AndroidOS.Necro.b |

| Jar SDK | 1eaf43be379927e050126e5a7287eb98 | Trojan-Downloader.AndroidOS.Necro.b |

| Tap | 522d2e2adedc3eb11eb9c4b864ca0c7f | Trojan.AndroidOS.Necro.l |

Servidores C2 de los plugins:

- 47.88.246[.]111

- 174.129.61[.]221

- 47.88.245[.]162

- 47.88.190[.]200

- 47.88.3[.]73

- hsa.govsred[.]buzz

- justbigso[.]com

- bear-ad.oss-us-west-1.aliyuncs[.]com