Un usuario ha reportado haber recibido un correo malicioso supuestamente enviado por el equipo de seguridad de GitHub. Este mensaje alertaba sobre una vulnerabilidad de seguridad en uno de sus repositorios y proporcionaba un enlace a un sitio falso, «github-scanner[.]com», para obtener más detalles sobre cómo solucionar el problema.

GitHub ofrece escaneos de seguridad gratuitos desde hace un tiempo, pero los usuarios deben acceder directamente a GitHub.com para revisar los resultados, no a un sitio de terceros como el que se menciona en este correo fraudulento. Al acceder a la página «github-scanner», se muestra un supuesto Captcha para verificar que el usuario no es un robot, pero tras hacer clic en «I’m not a robot», se inicia una serie de pasos que comprometen la seguridad del sistema.

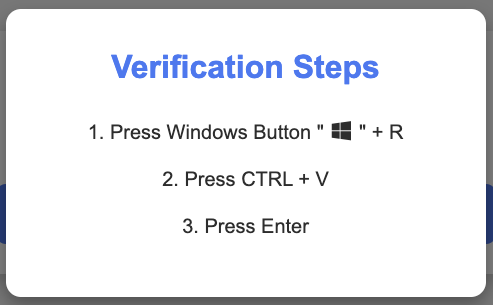

El sitio web utiliza un script JavaScript que copia un comando malicioso en el portapapeles del usuario. Posteriormente, se anima al usuario a ejecutar este código a través de la combinación de teclas «Windows+R», que abre el diálogo «Ejecutar» en Windows. El script ejecuta un comando en PowerShell diseñado para descargar y ejecutar un archivo malicioso desde el dominio «github-scanner[.]com».

El script en PowerShell ejecutado es simple pero efectivo. Utiliza la herramienta iwr (Invoke-WebRequest) para descargar un archivo llamado «download.txt», que contiene instrucciones adicionales. Este archivo utiliza un objeto System.Net.WebClient para descargar un ejecutable denominado «l6E.exe», que posteriormente se guarda como «SysSetup.exe» en el sistema del usuario y se ejecuta.

Este ejecutable es identificado por Microsoft Defender como «Lumma Stealer», un software malicioso clasificado como infostealer (ladrón de información). A pesar de que varios sistemas antivirus detectan este archivo, el dominio malicioso no ha sido bloqueado por todas las herramientas de seguridad, incluida la lista de navegación segura de Google, lo que aumenta el riesgo para los usuarios desprevenidos.