Un nuevo estudio revela que miles de aplicaciones de Android recopilan datos de ubicación de forma encubierta utilizando balizas de Bluetooth y WiFi, permitiendo el rastreo continuo y la creación de perfiles de usuarios sin su consentimiento explícito. Los investigadores encontraron que un 86% de las aplicaciones analizadas recopilan datos sensibles, incluidos identificadores de dispositivo, coordenadas GPS y resultados de escaneos de WiFi, a menudo eludiendo los controles de privacidad de Android.

Estas herramientas de rastreo ocultas en las aplicaciones llegan en forma de Kits de Desarrollo de Software (SDK). Un SDK es un conjunto de código pre-hecho que los desarrolladores de aplicaciones utilizan para agregar características sin tener que construir todo desde cero. Sin embargo, muchos SDK también incluyen funciones de recopilación de datos que monitorean los comportamientos de los usuarios. Incluso si el desarrollador de la aplicación no tiene la intención de espiarte, los SDK que integran pueden estar recopilando tus datos en silencio y enviándolos a empresas de terceros, a veces incluso vendiéndolos a anunciantes, comercializadores o corredores de datos.

Cómo los SDK inalámbricos explotan el modelo de permisos de Android

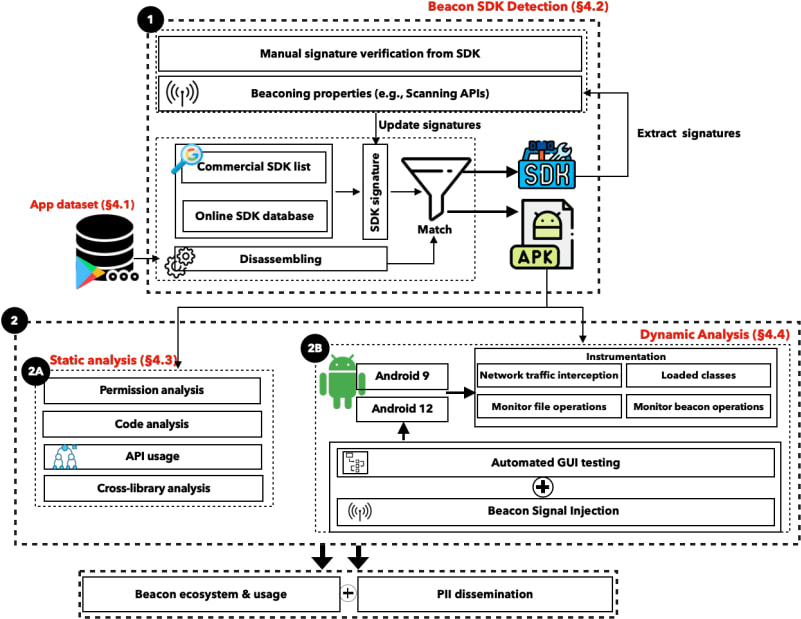

El estudio, realizado por investigadores de IMDEA Networks, Universidad Carlos III de Madrid y la Universidad de Calgary, analizó sistemáticamente 52 SDKs de escaneo inalámbrico en 9,976 aplicaciones de Android.

A pesar de las mejoras de privacidad en Android que restringen el acceso directo a GPS, las aplicaciones todavía infieren las ubicaciones de los usuarios escaneando puntos de acceso WiFi y balizas BLE, que están ligados a ubicaciones físicas como centros comerciales, aeropuertos y tiendas. El estudio encontró que muchos SDK realizan el ID bridging, una técnica donde identificadores persistentes y reiniciables, como los Android Advertising IDs (AAIDs) y las direcciones MAC de WiFi, se vinculan entre sí. Esto permite un rastreo a largo plazo del usuario, incluso después de que los usuarios intenten restablecer su configuración de privacidad.

Hallazgos clave:

- 9,976 aplicaciones con SDKs de escaneo inalámbrico fueron analizadas, abarcando 55 mil millones de instalaciones.

- 86% de las aplicaciones recopilaron al menos un tipo de dato sensible, incluyendo resultados de escaneos de GPS, WiFi y BLE.

- 19% de los SDKs participaron en ID bridging, violando expectativas de privacidad y potencialmente políticas de Google Play.

- El intercambio de datos entre SDKs fue prevalente: 28 SDKs facilitaron el intercambio de datos entre aplicaciones, aumentando los riesgos de rastreo.

- Algunos SDKs explotaron vulnerabilidades de Android en dispositivos no parcheados para eludir las restricciones de permisos de Bluetooth y WiFi.

De los SDKs estudiados, AltBeacon, Kochava, Salesforce Marketing Cloud y Adobe Experience Platform fueron algunos de los herramientas de rastreo más comúnmente integradas. Estos SDK no solo recopilan datos de geolocalización, sino que también se integran con otras plataformas de publicidad y análisis, amplificando la escala de la agregación de datos.

Un mercado de «ubicación sombra»

El estudio subraya cómo esta recopilación de datos encubierta alimenta un ecosistema más grande y no regulado de rastreo de ubicación. Se ha encontrado que empresas especializadas en publicidad, detección de fraudes e incluso vigilancia gubernamental compran datos de ubicación extraídos de aplicaciones móviles. Informes anteriores han revelado que compañías como Venntel y X-Mode (ahora Outlogic) vendían datos de ubicación sensibles a agencias de la ley, lo que plantea preocupaciones constitucionales y éticas.

Este tipo de rastreo pasivo presenta riesgos significativos para la privacidad del usuario, permitiendo la construcción de perfiles de movilidad detallados que podrían revelar ubicaciones de trabajo y hogar, visitas a lugares religiosos, citas médicas y afiliaciones políticas. Los investigadores también citaron casos en los que se abusó de los datos de ubicación para rastrear a individuos en sitios sensibles como clínicas de aborto e instalaciones militares.

Dada la creciente prevalencia del rastreo de ubicación encubierto, se recomienda a los usuarios preocupados por su privacidad que sigan los siguientes pasos:

- Limitar los permisos de escaneo de Bluetooth y WiFi al desactivar estas funciones cuando no estén en uso.

- Usar ROMs de Android centrados en la privacidad o administradores de permisos personalizados como XPrivacyLua.

- Revisar regularmente los permisos de las aplicaciones y denegar el acceso a la ubicación a aquellas que no lo necesiten.

- Utilizar herramientas de bloqueo de rastreadores como NetGuard o TrackerControl para monitorear el tráfico de red de las aplicaciones.

- Optar por no participar en el seguimiento publicitario restableciendo frecuentemente su Android Advertising ID.

- Utilizar el menor número posible de aplicaciones y evitar instalar herramientas innecesarias.