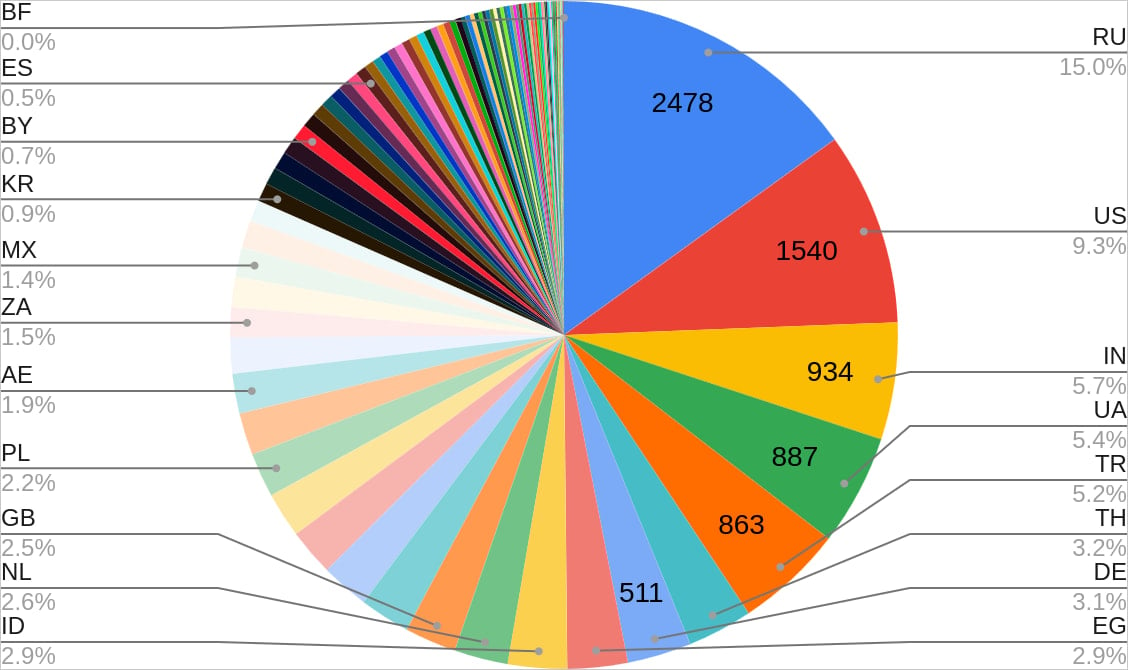

Un actor malicioso ha dirigido su ataque hacia hackers de bajo nivel, conocidos como «script kiddie», mediante un falso creador de malware que los infectó secretamente con una puerta trasera para robar datos y tomar el control de sus ordenadores. Investigadores de seguridad de CloudSEK informan que el malware ha infectado a 18,459 dispositivos a nivel mundial, con la mayoría de ellos ubicados en Rusia, Estados Unidos, India, Ucrania y Turquía. El informe de CloudSEK señala que «una versión troyanizada del creador de XWorm RAT ha sido armada y propagada», apuntando especialmente a los «script kiddies» que son nuevos en ciberseguridad y descargan y utilizan herramientas mencionadas en diversos tutoriales, demostrando que no hay honor entre ladrones.

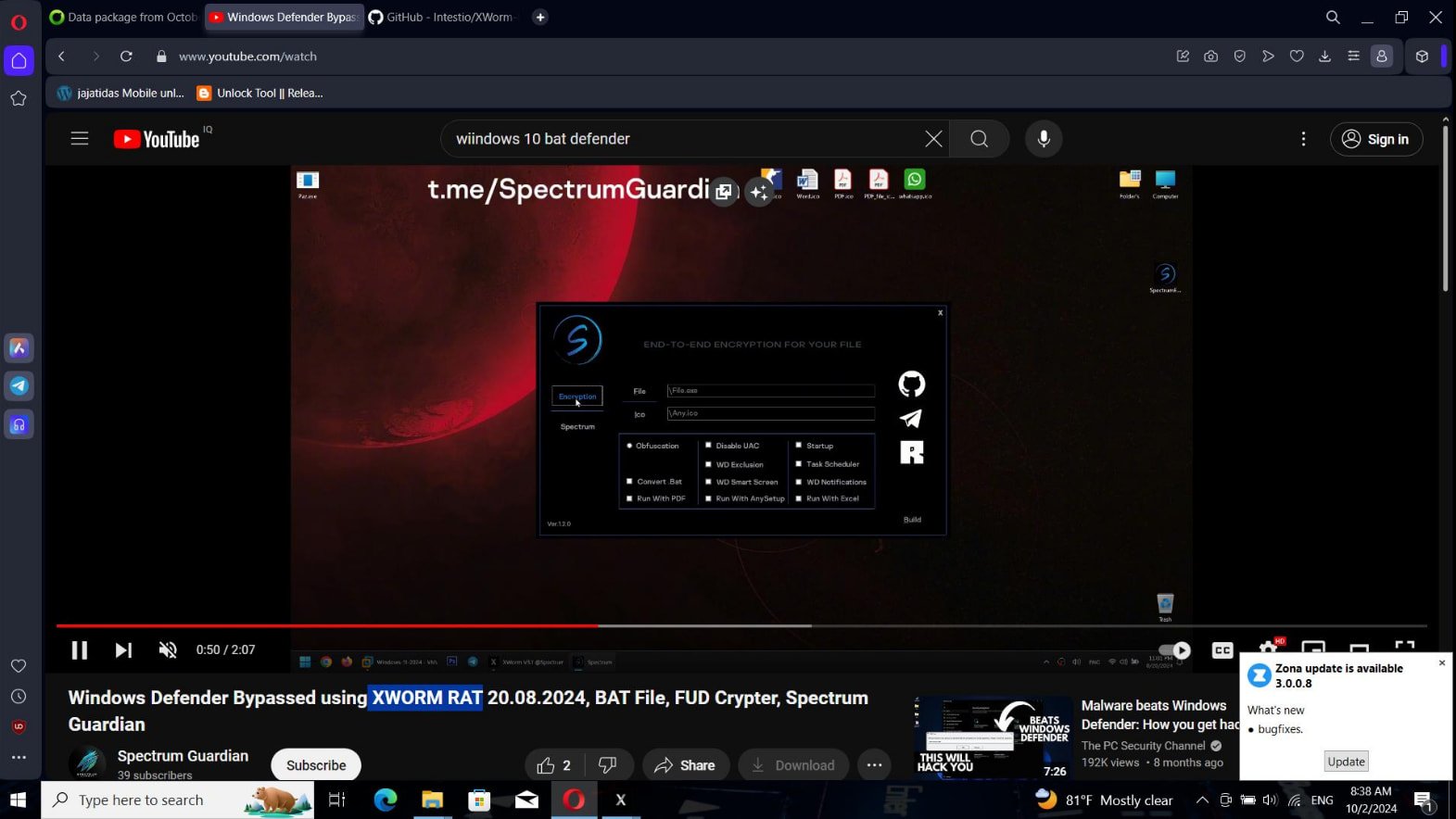

CloudSEK ha descubierto que el malware incluía un interruptor de apagado que fue activado para desinstalar el malware de muchas de las máquinas infectadas, pero debido a limitaciones prácticas, algunas permanecen comprometidas. Los investigadores señalan que recientemente descubrieron un creador de XWorm RAT troyanizado que se distribuye a través de varios canales, incluidos repositorios de GitHub, plataformas de alojamiento de archivos, canales de Telegram, vídeos de YouTube y sitios web. Estas fuentes promocionaban el creador de RAT, afirmando que permitiría a otros actores de amenazas utilizar el malware sin tener que pagar por él. Sin embargo, en lugar de ser un verdadero creador de XWorm RAT, infectaba los dispositivos de los actores de amenazas con el malware.

Una vez que una máquina está infectada, el malware XWorm verifica el Registro de Windows en busca de signos de que se está ejecutando en un entorno virtualizado y se detiene si los resultados son positivos. Si el host califica para la infección, el malware realiza las modificaciones necesarias en el Registro para asegurar la persistencia entre los reinicios del sistema. Cada sistema infectado se registra en un servidor de comando y control (C2) basado en Telegram utilizando un ID de bot y token de Telegram codificados. El malware también roba automáticamente tokens de Discord, información del sistema y datos de ubicación (de la dirección IP), y los exfiltra al servidor C2, esperando luego comandos de los operadores.

De los 56 comandos soportados en total, algunos son particularmente peligrosos, como robar contraseñas guardadas, cookies y datos de autocompletado de navegadores web, registrar todo lo que la víctima escribe en su ordenador, capturar la pantalla activa de la víctima, cifrar todos los archivos del sistema usando una contraseña proporcionada, terminar procesos en ejecución específicos, incluyendo software de seguridad, exfiltrar archivos específicos del sistema infectado y eliminar el malware del dispositivo. CloudSEK descubrió que los operadores del malware habían exfiltrado datos de aproximadamente el 11% de los dispositivos infectados, principalmente tomando capturas de pantalla de los dispositivos infectados y robando datos del navegador.

Los investigadores de CloudSEK interrumpieron la botnet utilizando tokens de API codificados y un interruptor de apagado incorporado para desinstalar el malware de los dispositivos infectados. Para ello, enviaron un comando de desinstalación masiva a todos los clientes que escuchaban, recorriendo todos los IDs de máquina conocidos que habían extraído previamente de los registros de Telegram. También forzaron los IDs de máquina del 1 al 9999, asumiendo un patrón numérico simple. Aunque esto provocó que el malware se eliminara de muchas de las máquinas infectadas, aquellas que no estaban en línea cuando se emitió el comando permanecen comprometidas. Además, Telegram somete los mensajes a limitación de velocidad, por lo que algunos de los comandos de desinstalación pueden haberse perdido en tránsito.