Investigadores de Black Lotus Labs, el brazo de investigación de la firma de seguridad Lumen, han revelado que hackers malintencionados, posiblemente respaldados por el gobierno chino, han explotado una vulnerabilidad de día cero de alta gravedad. Esta vulnerabilidad ha permitido a los atacantes infectar al menos a cuatro proveedores de servicios de Internet (ISP) en Estados Unidos con malware diseñado para robar credenciales de los clientes de estos proveedores.

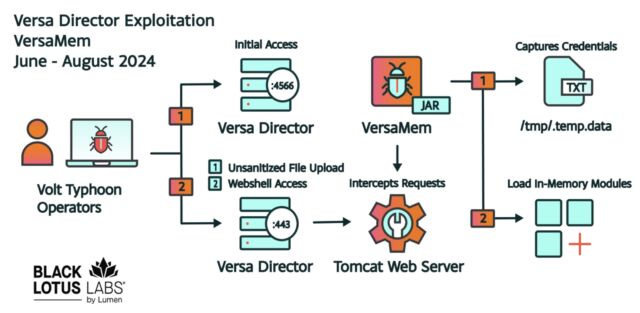

La vulnerabilidad, identificada como CVE-2024-39717, reside en Versa Director, una plataforma de virtualización utilizada por ISP y proveedores de servicios gestionados (MSP) para administrar infraestructuras de red complejas desde un único panel de control. Los ataques, que comenzaron a más tardar el 12 de junio de 2024 y continúan en la actualidad, permitieron a los atacantes instalar «VersaMem», un shell web personalizado que proporciona control administrativo remoto sobre los sistemas de Versa Director.

Este control administrativo permite a VersaMem ejecutar funciones con privilegios elevados, interceptando los métodos de autenticación de Versa y capturando credenciales antes de que sean encriptadas. Con estas credenciales, los atacantes pueden comprometer a los clientes de los ISP afectados. Aunque Black Lotus Labs no identificó públicamente a las empresas afectadas, el alcance del ataque es preocupante.

La vulnerabilidad explotada es un fallo de subida de archivos no sanitizados que permite la inyección de archivos Java maliciosos en los sistemas Versa, ejecutándose con privilegios elevados. Versa lanzó un parche para esta vulnerabilidad después de que Lumen la reportara de manera privada. Todas las versiones de Versa Director anteriores a la 22.1.4 son vulnerables.

Para evitar ser detectados, los atacantes llevaron a cabo los ataques a través de routers de oficina pequeña y oficina en casa (SOHO) comprometidos. En algunos casos, los atacantes lograron acceder inicialmente a los sistemas de Versa Director a través del puerto 4566, que Versa utiliza para la conexión de alta disponibilidad entre nodos. Black Lotus Labs observó tráfico anómalo en los servidores de Versa Director de varias víctimas en EE. UU., lo que sugiere que este puerto fue explotado con éxito.

Black Lotus Labs considera esta campaña de explotación como altamente significativa debido a la criticidad de los servidores de Versa Director en las redes y el posible impacto de un compromiso exitoso. La sofisticación de los atacantes y las técnicas empleadas, que incluyen el uso de dispositivos SOHO comprometidos para enrutar los ataques, se asemejan a las tácticas utilizadas por hackers patrocinados por el estado chino, en particular el grupo conocido como Volt Typhoon. Este grupo ha sido identificado anteriormente por mantener acceso prolongado en redes críticas de infraestructuras estadounidenses, preparándose para posibles operaciones de interrupción en caso de conflicto.

Las organizaciones que utilizan Versa Director deben revisar los indicadores de compromiso mencionados en el informe de Black Lotus Labs para verificar si sus sistemas han sido atacados. La rápida implementación del parche proporcionado por Versa es crucial para proteger los sistemas de futuros intentos de explotación.