Elastic Security Labs ha identificado un nuevo malware de Windows llamado ‘Warmcookie’, que se distribuye mediante campañas de phishing con ofertas de trabajo falsas para infiltrarse en redes corporativas. Este malware tiene la capacidad de realizar un amplio reconocimiento de las máquinas infectadas, hacer capturas de pantalla y desplegar cargas útiles adicionales.

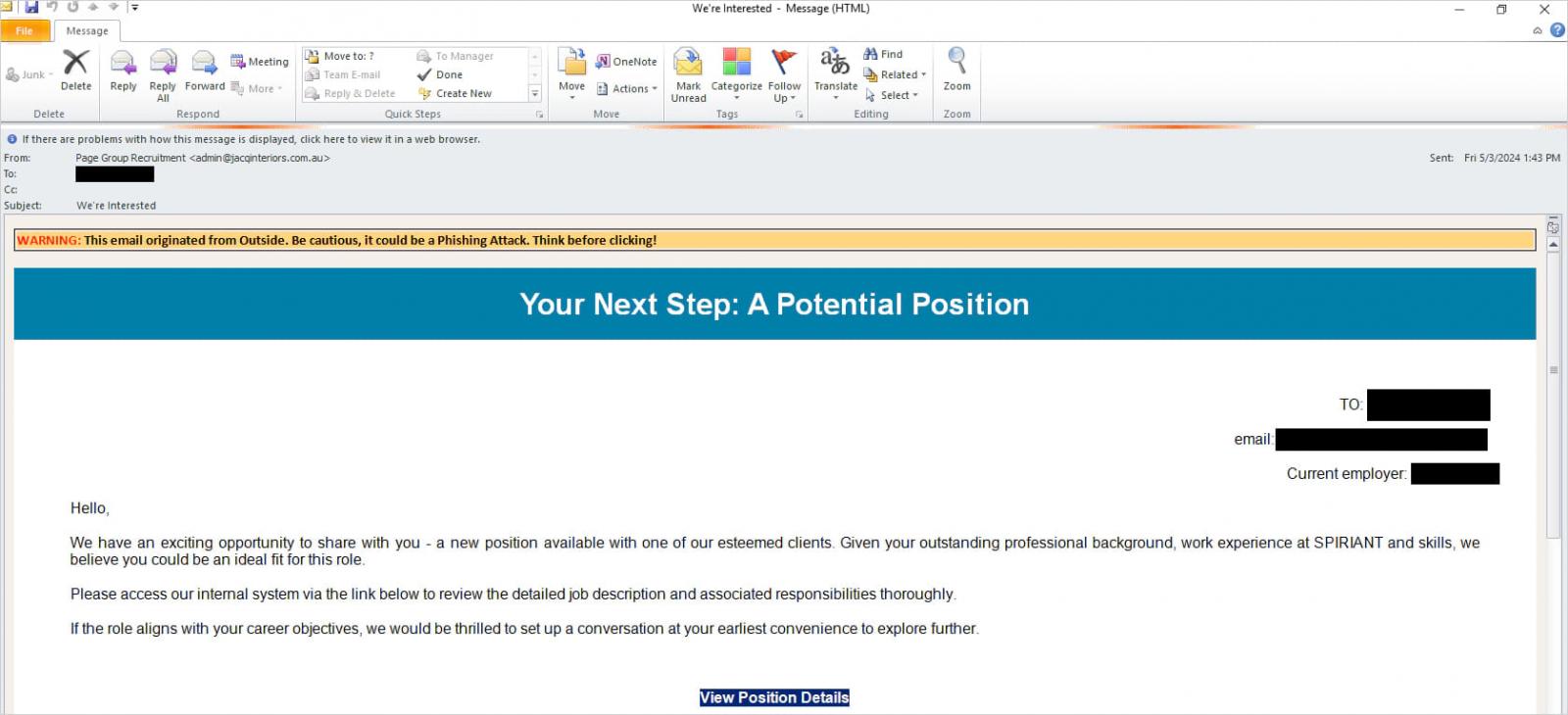

Actualmente, la campaña está en marcha, con los atacantes creando nuevos dominios semanalmente para apoyar sus operaciones maliciosas, utilizando infraestructura comprometida para enviar correos electrónicos de phishing. Las campañas de phishing utilizan ofertas de trabajo y reclutamiento falsas enviadas por correo electrónico con asuntos llamativos. Estos correos electrónicos están dirigidos a individuos específicos, utilizando sus nombres y los de sus empleadores actuales para añadir un toque de personalización.

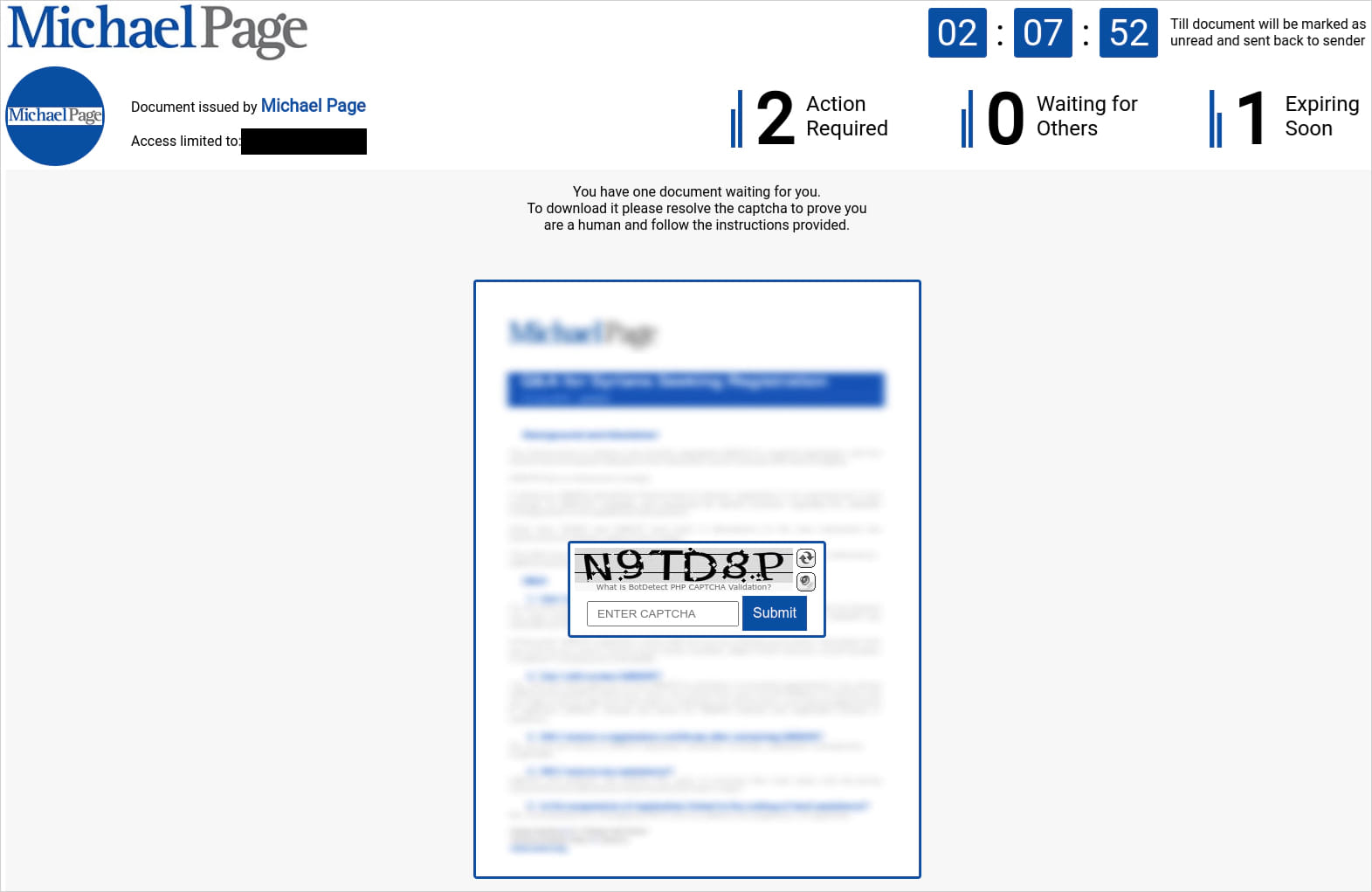

Los correos electrónicos contienen un enlace que supuestamente lleva a una plataforma interna de reclutamiento donde se puede ver la descripción del trabajo. Sin embargo, el enlace redirige al usuario a páginas de aterrizaje que imitan plataformas legítimas. Para añadir legitimidad, estas páginas falsas piden al usuario resolver un CAPTCHA antes de descargar un archivo JavaScript muy ofuscado con nombres similares a ‘Update_23_04_2024_5689382’.

Al ejecutar el archivo JS, se ejecuta un script de PowerShell que utiliza el Servicio de Transferencia Inteligente en Segundo Plano (BITS) para descargar el archivo DLL de Warmcookie desde una URL especificada y ejecutarlo a través de rundll32.exe. La carga útil de Warmcookie se copia en C:\ProgramData\RtlUpd\RtlUpd.dll, y en su primera ejecución, crea una tarea programada llamada ‘RtlUpd’ que se ejecuta cada 10 minutos.

En la fase final de configuración, Warmcookie establece comunicación con su servidor de comando y control (C2) y comienza a recopilar información del equipo infectado. Warmcookie es un malware de puerta trasera con diversas capacidades diseñadas para infiltrarse, persistir y recopilar inteligencia de los sistemas de las víctimas.

En la primera etapa de su operación, recopila información clave del host infectado, incluyendo el número de serie del volumen, el dominio DNS, el nombre del ordenador y el nombre de usuario, y luego cifra y envía los datos al C2 a través del parámetro de cookie HTTP.

Las principales capacidades de Warmcookie incluyen:

- Obtener información de la víctima, como la dirección IP y los detalles de la CPU.

- Capturar capturas de pantalla usando herramientas nativas de Windows.

- Enumerar programas instalados mediante la clave de registro.

- Ejecutar comandos arbitrarios utilizando ‘cmd.exe’ y enviar la salida al C2.

- Soltar archivos en directorios/rutas especificadas.

- Leer el contenido de archivos especificados y enviar el contenido al C2.

Todos los comandos recibidos se procesan mediante una verificación de integridad usando sumas de comprobación CRC32 para asegurar que no han sido manipulados. Además, el malware no se ejecutará si el número de procesadores de la CPU y los valores de memoria física/virtual están por debajo de ciertos umbrales para evadir entornos de análisis.

Los analistas de Elastic comentan que, aunque Warmcookie es una puerta trasera nueva con mucho margen de mejora, ya es completamente capaz de causar daños significativos a sus objetivos, especialmente dada su capacidad para introducir cargas útiles adicionales.