Durante la semana pasada, dominios asociados con la masiva botnet Aisuru han usurpado repetidamente a Amazon, Apple, Google y Microsoft en el ranking público de Cloudflare de los sitios web más solicitados. Como respuesta, Cloudflare ha eliminado los nombres de dominio de Aisuru de su lista de sitios web más populares.

La botnet que superó a los gigantes tecnológicos

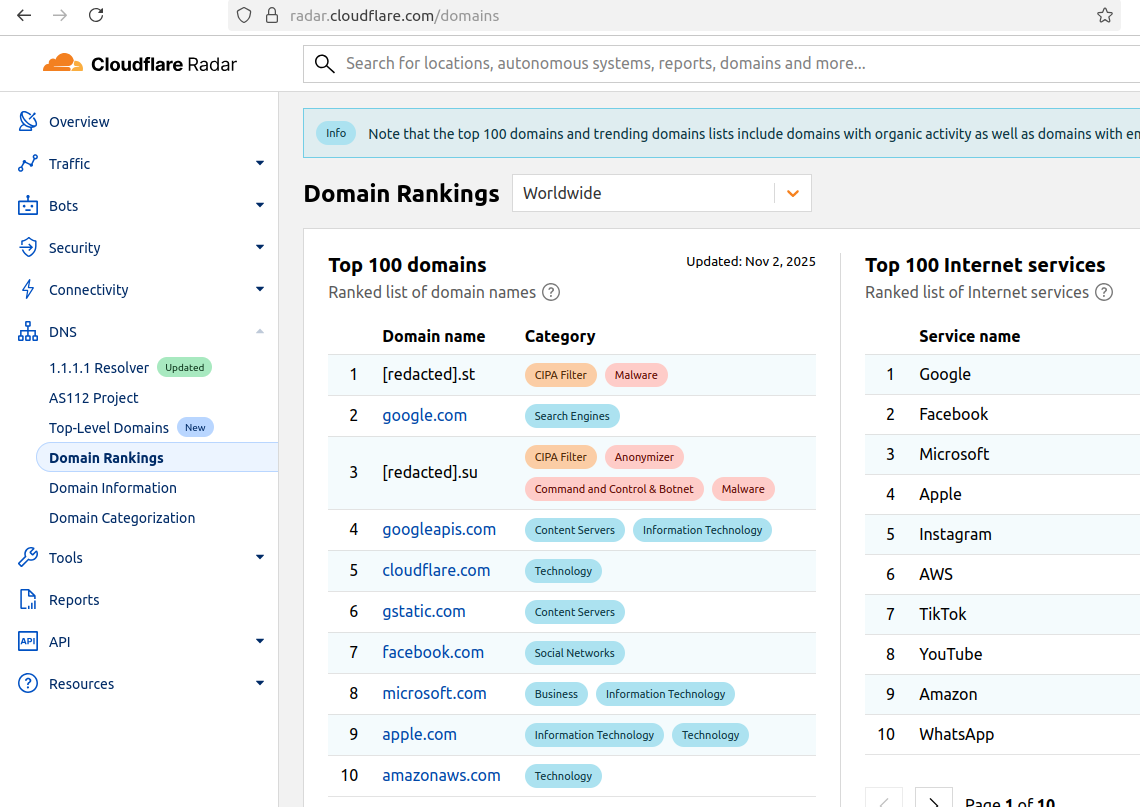

Las posiciones #1 y #3 en este gráfico corresponden a controladores de la botnet Aisuru con sus nombres de dominio completamente censurados. Fuente: radar.cloudflare.com

Matthew Prince, CEO de Cloudflare, explicó a KrebsOnSecurity que el sistema de ranking de dominios de la compañía es bastante simple y que únicamente mide el volumen de consultas DNS a su servidor 1.1.1.1.

«El atacante está generando una tonelada de solicitudes, tal vez para influir en el ranking, pero también para atacar nuestro servicio DNS», declaró Prince. «Estamos arreglando el ranking para hacerlo más inteligente. Y, mientras tanto, censurando cualquier sitio que clasifiquemos como malware.»

¿Qué es Aisuru y por qué es tan peligrosa?

Aisuru es una botnet de rápido crecimiento que comprende cientos de miles de dispositivos IoT hackeados, como routers de Internet mal protegidos y cámaras de seguridad. La botnet ha aumentado significativamente en tamaño y potencia desde su debut en 2024, demostrando la capacidad de lanzar ataques de denegación de servicio distribuido (DDoS) récord que se aproximan a los 30 terabits de datos por segundo.

Hasta hace poco, el código malicioso de Aisuru instruía a todos los sistemas infectados a usar los servidores DNS de Google (específicamente, los servidores en 8.8.8.8). Pero a principios de octubre, Aisuru cambió a utilizar el servidor DNS principal de Cloudflare (1.1.1.1), y durante la semana pasada los dominios utilizados por Aisuru para controlar sistemas infectados comenzaron a poblar los rankings de dominios principales de Cloudflare.

El problema de los rankings manipulados

Mientras las capturas de pantalla de dominios de Aisuru reclamando dos de las 10 posiciones principales circulaban por las redes sociales, muchos temían que esto fuera otra señal de que una botnet ya indomable estaba completamente fuera de control. Un dominio de la botnet Aisuru que permaneció prominentemente durante días en el puesto #1 de la lista era la dirección de una calle en Massachusetts seguida de «.com». Otros dominios de Aisuru imitaban aquellos pertenecientes a importantes proveedores de nube.

Renee Burton, vicepresidenta de inteligencia de amenazas en la firma de seguridad DNS Infoblox, señaló que muchas personas asumieron erróneamente que los rankings de dominios distorsionados de Cloudflare significaban que había más dispositivos infectados por bots que dispositivos regulares consultando sitios como Google, Apple y Microsoft.

Las implicaciones para la seguridad web

Alex Greenland, CEO de la firma de seguridad y anti-phishing Epi, comprende la razón técnica por la cual los dominios de la botnet Aisuru aparecen en los rankings de Cloudflare (esos rankings se basan en el volumen de consultas DNS, no en visitas web reales). Sin embargo, dice que no están destinados a estar ahí.

«Es un fallo por parte de Cloudflare, y revela un compromiso de la confianza e integridad de sus rankings», afirmó.

Greenland explica que Cloudflare planeó que sus Domain Rankings listaran los dominios más populares según el uso de usuarios humanos, y nunca fue pensado como un cálculo crudo de frecuencia de consultas o volumen de tráfico pasando por su resolver DNS 1.1.1.1.

¿Por qué es importante separar completamente los dominios maliciosos?

Greenland señala que los Cloudflare Domain Rankings ven un uso generalizado para determinación de confianza y seguridad, por navegadores, resolvers DNS, APIs de navegación segura y servicios como TRANCO.

«TRANCO es una respetada lista de código abierto del millón de dominios principales, y Cloudflare Radar es uno de sus cinco proveedores de datos», continuó. «Así que puede haber serios efectos colaterales cuando un dominio malicioso aparece en el top 10/100/1000/millón de Cloudflare.»

La respuesta de Cloudflare

Cloudflare trató de abordar estas preocupaciones de seguridad, confusión de marca y privacidad censurando parcialmente los dominios maliciosos y agregando una advertencia en la parte superior de sus rankings:

Las listas de los 100 dominios principales y dominios en tendencia incluyen dominios con actividad orgánica así como dominios con comportamiento malicioso emergente.

Durante la semana pasada, Cloudflare comenzó a censurar porciones de los dominios maliciosos de Aisuru de su lista de Dominios Principales, dejando solo visible su sufijo de dominio. En las últimas 24 horas, Cloudflare parece haber comenzado a ocultar completamente los dominios maliciosos de Aisuru de la versión web de esa lista.

El alcance geográfico de Aisuru

Según el sitio web de Cloudflare, la mayoría de las consultas DNS a los principales dominios de Aisuru —casi el 52 por ciento— se originaron desde Estados Unidos. Esto coincide con reportes de principios de octubre que encontraron que Aisuru estaba obteniendo la mayor parte de su poder de fuego de dispositivos IoT alojados en proveedores de Internet estadounidenses como AT&T, Comcast y Verizon.

Los expertos que rastrean Aisuru dicen que la botnet depende de más de cien servidores de control, y que por el momento al menos la mayoría de esos dominios están registrados en el dominio de nivel superior .su (TLD). Dot-su es el TLD asignado a la antigua Unión Soviética.

Una solución simple para la detección

Una forma simple y rudimentaria de detectar actividad de bots de Aisuru en una red puede ser configurar una alerta sobre cualquier sistema que intente contactar dominios que terminen en .su. Este TLD es frecuentemente abusado para el cibercrimen y por foros y servicios de cibercrimen, y bloquear completamente el acceso a él es poco probable que genere quejas legítimas.

La situación con Aisuru y los rankings de Cloudflare destaca la complejidad de mantener métricas precisas en un panorama de amenazas en constante evolución, donde los cibercriminales aprovechan servicios legítimos para amplificar sus operaciones maliciosas.