Si pensabas que tu portátil, escritorio o servidor estaba protegido por Secure Boot, piénsalo de nuevo. Una nueva vulnerabilidad denominada «PKfail» ha dejado expuesta la seguridad de Secure Boot en cientos de PCs y dispositivos de varias marcas tecnológicas importantes. Investigadores de la firma de ciberseguridad Binarly han revelado un informe impactante que muestra cómo una clave criptográfica filtrada ha socavado las garantías de seguridad de Secure Boot en más de 200 modelos de productos.

Secure Boot es un estándar de seguridad creado por miembros de la industria de PCs para asegurar que un dispositivo solo pueda arrancar utilizando software verificado y de confianza del fabricante correspondiente. Esta nueva brecha de seguridad se debe a que alguien que trabaja para varios fabricantes estadounidenses filtró accidentalmente la «clave de plataforma» de Secure Boot a finales de 2022.

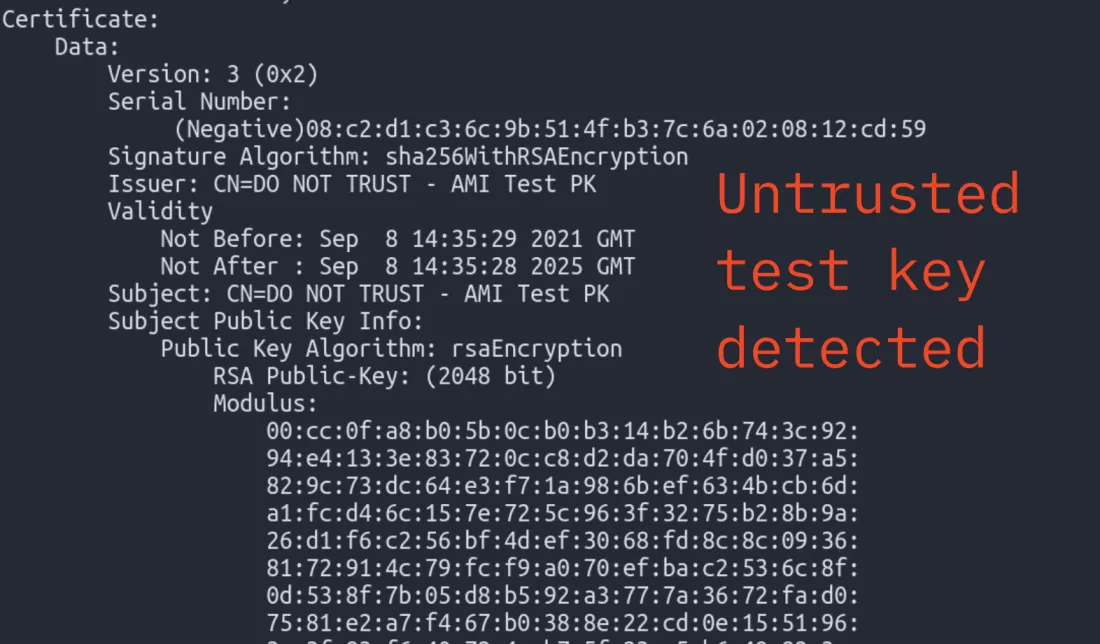

Esta clave es la raíz de confianza crítica que sustenta todo el proceso de Secure Boot en dispositivos de proveedores como Acer, Dell, Gigabyte, Intel y Supermicro. Según un informe de Ars Technica, un empleado publicó el código fuente que contenía la clave de plataforma cifrada en un repositorio público de GitHub, protegido con una contraseña de solo cuatro caracteres que fue fácilmente descifrada.

Aunque la filtración inicialmente pasó desapercibida, los investigadores de Binarly la descubrieron en enero de 2023. Sus hallazgos revelan que esta clave de plataforma comprometida se reutilizaba de manera preocupante en cientos de líneas de productos diferentes de varias grandes marcas tecnológicas. Además, es un problema que afecta tanto a dispositivos x86 como a dispositivos ARM.

En esencia, esto significa que los actores maliciosos pueden eludir Secure Boot firmando código malicioso y cargando implantes de firmware peligrosos como el infame BlackLotus. Los hallazgos son especialmente preocupantes dado que Microsoft ha hecho que Secure Boot sea un requisito para Windows 11 y ha estado promoviendo esta tecnología durante años para proteger los sistemas contra rootkits de BIOS.

Las consecuencias de esta situación se han gestado durante una década. El análisis de Binarly de imágenes de firmware UEFI que se remontan a 2012 encontró que más del 10% estaban afectadas por el uso de estas claves no confiables, en lugar de las generadas de manera segura por los fabricantes como se pretendía. Incluso al analizar solo los últimos 4 años, el 8% del firmware seguía teniendo el problema.

Esto representa un fallo brutal en la cadena de suministro, exponiendo cómo algunos proveedores han manejado de manera descuidada la seguridad crítica de la plataforma. Los problemas van desde la reutilización de las mismas claves en líneas de dispositivos de consumo y empresariales, el envío de productos con material criptográfico no apto para producción, y la falta de rotación regular de claves. Binarly destacó estos problemas de seguridad relacionados con la cadena de suministro de dispositivos que condujeron a esta brecha.

Para los propietarios de dispositivos y administradores de TI, Binarly aconseja primero verificar si su equipo está listado en su aviso de vulnerabilidad y aplicar rápidamente cualquier parche de firmware relacionado de su proveedor.

Además, la firma señala que los proveedores de dispositivos deben asegurarse de generar y gestionar la clave de plataforma siguiendo las mejores prácticas para la gestión de claves criptográficas, como el uso de Módulos de Seguridad de Hardware (HSM). También deben reemplazar cualquier clave de prueba proporcionada con claves generadas de manera segura.